09 maj

Rozproszony atak typu „odmowa usługi” (DDoS) to złośliwa próba zakłócenia normalnego ruchu docelowego serwera, usługi lub sieci poprzez przytłoczenie celu lub otaczającej go infrastruktury zalewem ruchu internetowego.

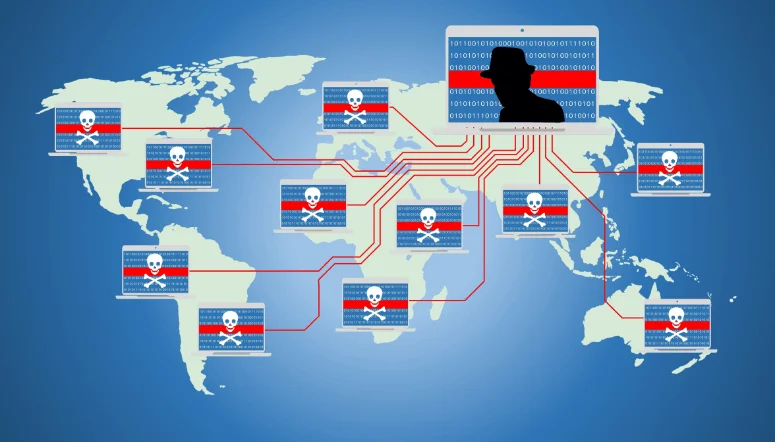

Ataki DDoS osiągają skuteczność dzięki wykorzystaniu wielu zhakowanych systemów komputerowych jako źródeł ruchu ataków. Wykorzystywane maszyny mogą obejmować komputery i inne zasoby sieciowe, takie jak urządzenia IoT .

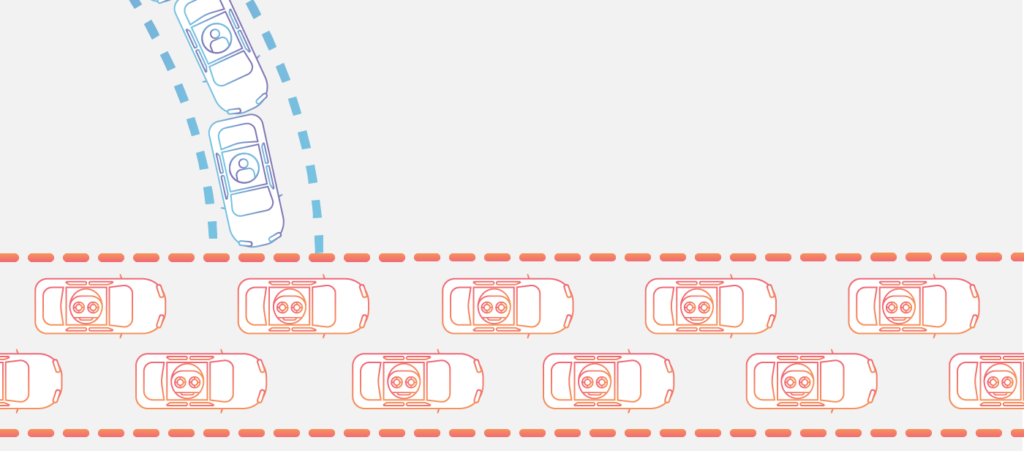

Z wysokiego poziomu atak DDoS jest jak nieoczekiwany korek na autostradzie, uniemożliwiający dotarcie do celu.

Jak działa atak DDoS?

Ataki DDoS są przeprowadzane za pomocą sieci maszyn podłączonych do Internetu.

Sieci te składają się z komputerów i innych urządzeń (takich jak urządzenia IoT), które zostały zainfekowane złośliwym oprogramowaniem , co pozwala na zdalne kontrolowanie ich przez atakującego. Te pojedyncze urządzenia są nazywane botami (lub zombie), a grupa botów nazywana jest botnetem .

Po utworzeniu botnetu osoba atakująca może skierować atak, wysyłając zdalne instrukcje do każdego bota.

Gdy serwer lub sieć ofiary jest celem botnetu, każdy bot wysyła żądania na adres IP celu , potencjalnie powodując przeciążenie serwera lub sieci, co skutkuje odmową usługi dla normalnego ruchu.

Ponieważ każdy bot jest legalnym urządzeniem internetowym, oddzielenie ruchu związanego z atakami od normalnego ruchu może być trudne.

Jak zidentyfikować atak DDoS

Najbardziej oczywistym objawem ataku DDoS jest nagłe spowolnienie lub niedostępność witryny lub usługi. Ale ponieważ wiele przyczyn — taki uzasadniony wzrost ruchu — może powodować podobne problemy z wydajnością, zwykle wymagane jest dalsze badanie. Narzędzia do analizy ruchu mogą pomóc w zauważeniu niektórych z tych charakterystycznych oznak ataku DDoS:

- Podejrzane ilości ruchu pochodzącego z pojedynczego adresu IP lub zakresu IP

- Zalew ruchu od użytkowników, którzy dzielą jeden profil behawioralny, taki jak typ urządzenia, geolokalizacja lub wersja przeglądarki internetowej

- Niewyjaśniony wzrost liczby żądań do jednej strony lub punktu końcowego

- Dziwne wzorce ruchu, takie jak skoki o nietypowych porach dnia lub wzorce, które wydają się nienaturalne (np. skok co 10 minut)

Istnieją inne, bardziej specyficzne oznaki ataku DDoS, które mogą się różnić w zależności od rodzaju ataku.

Jakie są najczęstsze rodzaje ataków DDoS?

Różne typy ataków DDoS są wymierzone w różne składniki połączenia sieciowego. Aby zrozumieć, jak działają różne ataki DDoS, konieczne jest poznanie sposobu tworzenia połączenia sieciowego.

Połączenie sieciowe w Internecie składa się z wielu różnych komponentów lub „warstw”. Podobnie jak budowanie domu od podstaw, każda warstwa w modelu ma inny cel.

Ataki protokołów

Cel ataku:

Ataki na protokoły, znane również jako ataki polegające na wyczerpaniu stanu, powodują zakłócenia w działaniu usługi poprzez nadmierne zużycie zasobów serwera i/lub zasobów sprzętu sieciowego, takiego jak zapory ogniowe i systemy równoważenia obciążenia.

Ataki na protokoły wykorzystują słabości w warstwie 3 i 4 stosu protokołów, aby uczynić cel niedostępnym.

Ataki wolumetryczne

Cel ataku:

Ta kategoria ataków próbuje stworzyć przeciążenie, wykorzystując całą dostępną przepustowość między celem a większym Internetem. Duże ilości danych są przesyłane do celu przy użyciu formy wzmocnienia lub innego sposobu generowania ogromnego ruchu, takiego jak żądania z botnetu.

Jak wygląda proces łagodzenia ataku DDoS?

Kluczowym problemem w łagodzeniu ataku DDoS jest rozróżnienie między ruchem związanym z atakami a normalnym ruchem.

Na przykład, jeśli w momencie wydania produktu strona internetowa firmy jest zalana chętnymi klientami, odcięcie całego ruchu jest błędem. Jeśli ta firma nagle doświadczy gwałtownego wzrostu ruchu ze strony znanych napastników, prawdopodobnie konieczne będą wysiłki w celu złagodzenia ataku.

Trudność polega na odróżnieniu prawdziwych klientów od ruchu ataków.

We współczesnym Internecie ruch DDoS występuje w wielu formach. Ruch może mieć różną konstrukcję, od niezafałszowanych ataków z jednego źródła do złożonych i adaptacyjnych ataków wielowektorowych.

Wielowektorowy atak DDoS wykorzystuje wiele ścieżek ataku w celu przytłoczenia celu na różne sposoby, potencjalnie rozpraszając działania łagodzące na dowolnej trajektorii.

Przykładem wielowektorowego ataku DDoS jest atak, którego celem jest wiele warstw stosu protokołów w tym samym czasie, taki jak wzmocnienie DNS (warstwy docelowe 3/4) w połączeniu z powodzią HTTP (warstwa docelowa 7).

Łagodzenie wielowektorowego ataku DDoS wymaga różnych strategii w celu przeciwdziałania różnym trajektoriom.

Ogólnie rzecz biorąc, im bardziej złożony atak, tym większe prawdopodobieństwo, że ruch związany z atakami będzie trudny do oddzielenia od normalnego ruchu — celem atakującego jest jak największe wtopienie się w ten atak, aby działania łagodzące były tak nieefektywne, jak to tylko możliwe.

Próby łagodzenia skutków, które polegają na bezkrytycznym porzucaniu lub ograniczaniu ruchu, mogą odrzucać dobry ruch ze złym, a atak może również modyfikować i dostosowywać się do obchodzenia środków zaradczych. Aby przezwyciężyć złożoną próbę zakłócenia, rozwiązanie warstwowe przyniesie największe korzyści.

Twórcy Stron